Fin 2023, la Dares a sollicité l’expertise de Klee Interactive pour concevoir une data visualisation alimentée avec des données concernant “les demandeurs d'emploi inscrits à France Travail et qui sont stockées sur Opendatasoft (ODS). Retour d’expérience sur ce projet challengeant !

BLOG | Mantis, l’enquête sur un nouveau type de cybermenace

09/09/2022

L’année 2021 a été marquée par deux attaques majeures. La première concerne les assauts menés par les hacktivistes du groupe russo-ukrainien Conti contre les hôpitaux et centres de recherche. La seconde porte sur l’espionnage massif de la population via le logiciel mouchard Pegasus. En 2022, les cyberattaques passent du trot au galop avec un nouveau nuisible : Mantis, surnommée le cheval du diable.

Nous avons suivi les experts en cybersécurité qui ont mené l’enquête.

Sous l’accablante chaleur de l’été, que seul venait adoucir le bruissement des criquets, rien ne laissait présager de la perfide attaque qui allait survenir en ce mois de juin 2022. Et pourtant, à ce moment-là, Internet est passé à 2 doigts de la rupture !

Mantis est-il le nouveau malware dévoreur d’Internet ?

Une étrange découverte…

Début juin 2022, Cloudflare, l’un des leaders mondiaux des infrastructures Internet est en alerte code rouge. Une intervention urgente doit être effectuée. Les serveurs de plus de 1 000 clients sont à l’agonie, assaillis par 26 millions de requêtes par seconde. Aucun moyen d’endiguer la déferlante. Une enquête approfondie est menée pour comprendre les ressorts de l’attaque. Il est déjà évident que l’instigateur de l’attaque est un virtuose du hacking.

Une attaque d’une grande ampleur

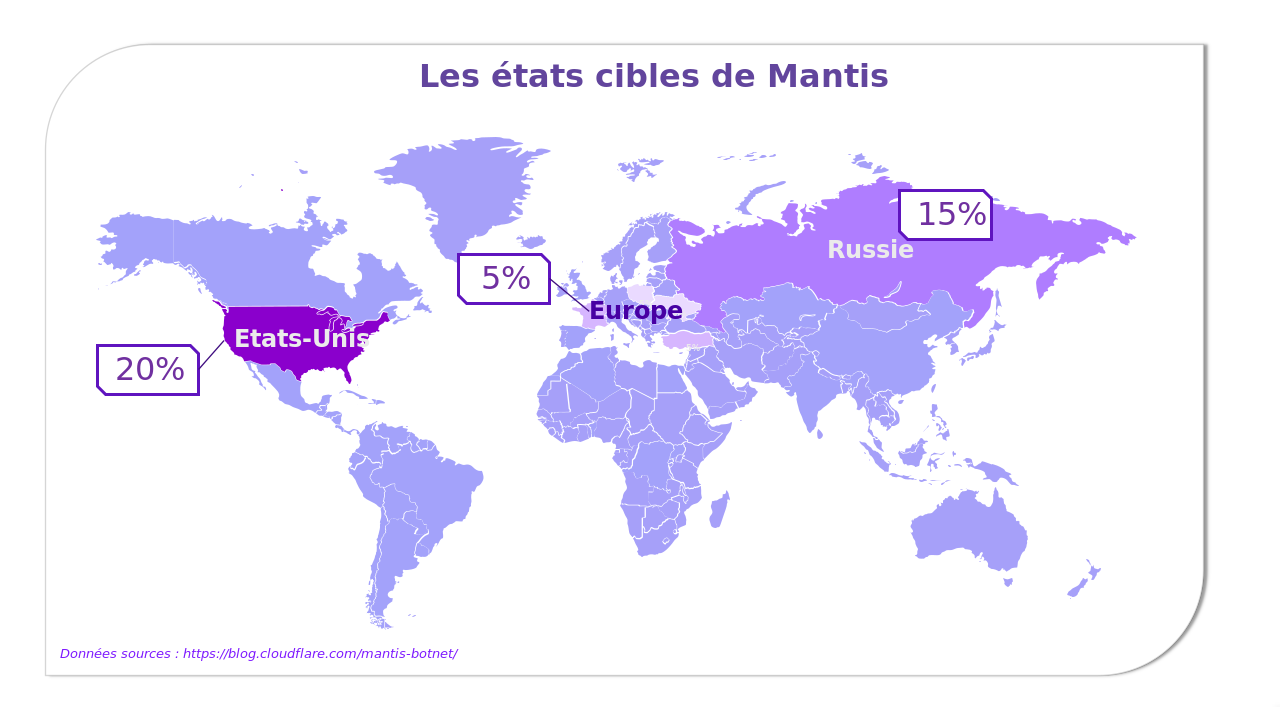

L’enquête n’en est qu’à son début et déjà les experts ont identifié les premières victimes de l’attaque, ainsi que leur domaine d’activité. Ils s’appuient sur les indices relevés pour localiser les zones les plus touchées. Cette première analyse montre que les États-Unis sont les premières victimes, suivis de près par la Russie puis par les autres pays européens.

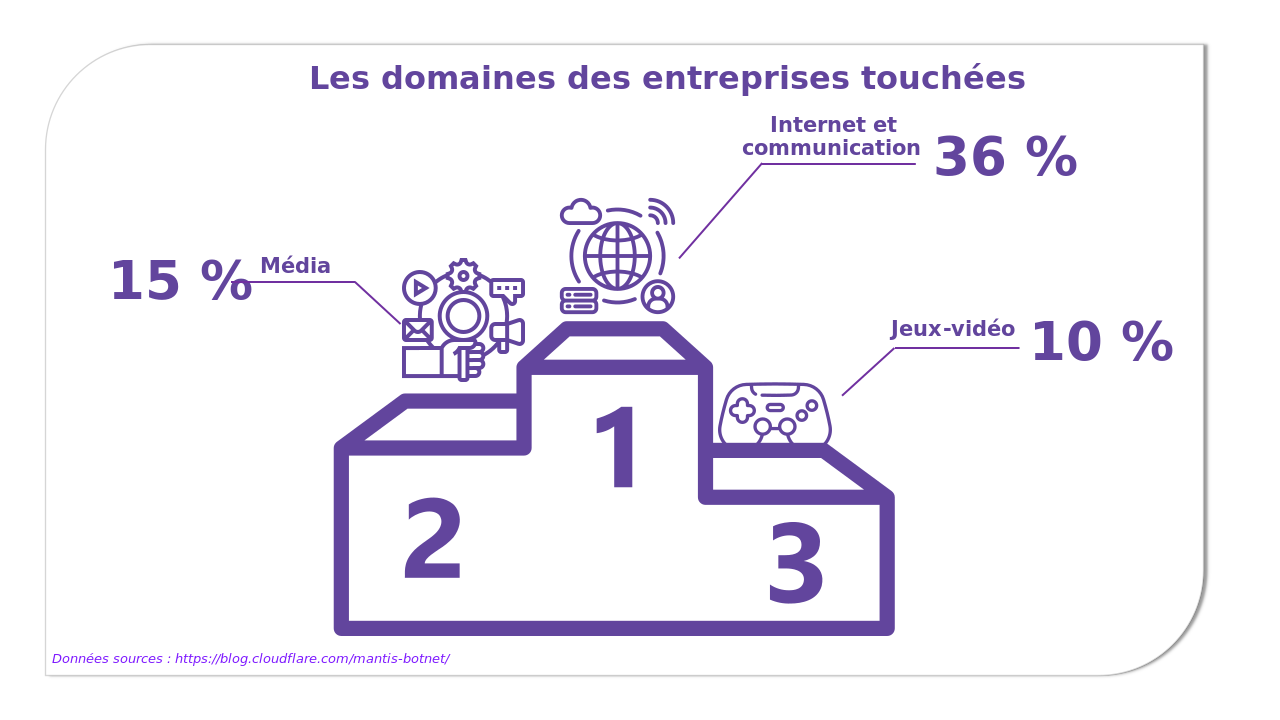

D'autres spécialistes concentrent leurs recherches sur les domaines d’activité ciblés. Le constat est alarmant ! En effet, les services de télécommunication et les fournisseurs Internet constituent de loin le principal objectif de l’attaque. L’industrie de l’information, les jeux vidéo et la finance ne sont pas épargnés.

Face à cette situation inédite, les enquêteurs restent dans le flou. Ils s’interrogent sur la nature même de l’arme utilisée.

Mantis : une arme d’un nouveau genre

Depuis quelques années, Internet s’est retranché derrière le bouclier du protocole sécurisé HTTPS. Aujourd’hui, dépassant l’obstacle de l’énorme puissance de calcul requise, les hackeurs réussissent à utiliser HTTPS pour lancer une attaque par déni de service.

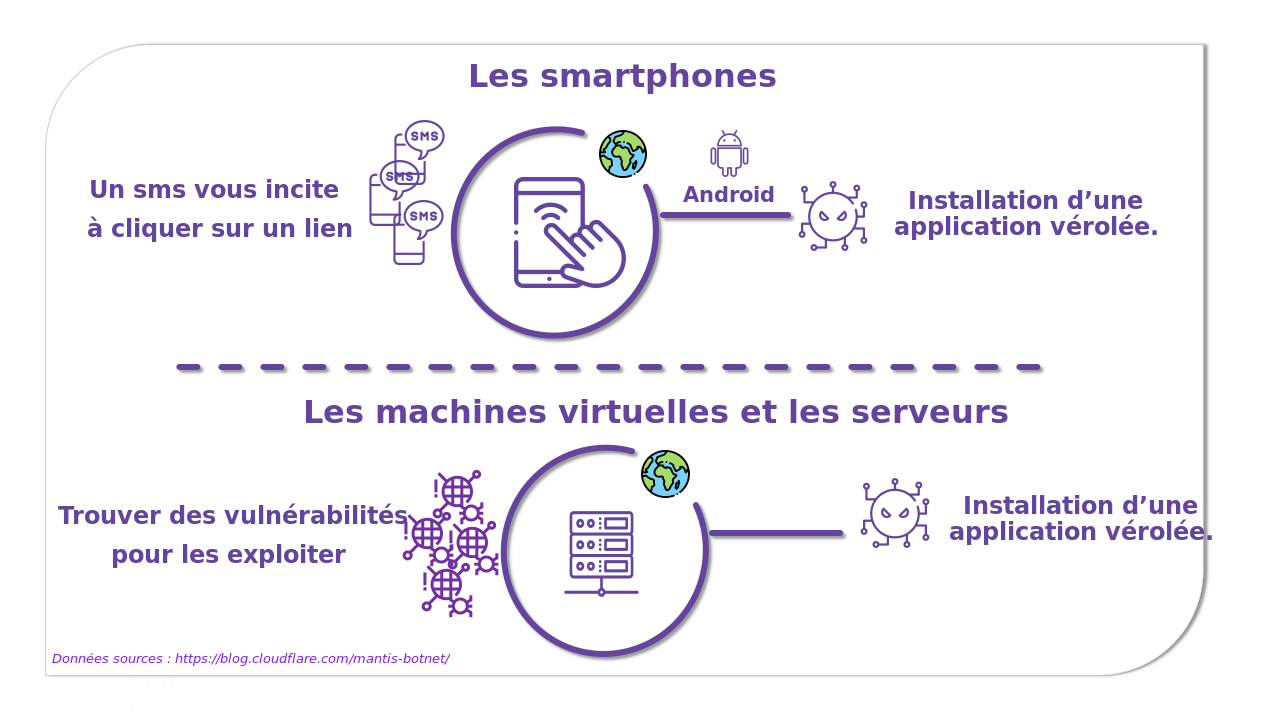

Dans ce nouveau mode opératoire, il n’est plus possible d’utiliser des dispositifs banalisés comme des caméras IP ou des routeurs. Il est nécessaire d’exploiter des systèmes plus puissants (VM, téléphones) capables de lancer les fameuses connexions HTTPS.

Ainsi, on utilise un nombre plus faible de machines plus puissantes pour lancer l’attaque.

Il est temps pour les enquêteurs d’analyser les empreintes laissées par cette attaque. L’historique des traces de connexion est minutieusement examiné. L’étendue de l’attaque rend l’analyse plus longue que d’habitude. Au final, il s’agit d’un variant, inconnu à ce jour, d’une attaque pourtant classique ! Pas moins de 26 millions de requêtes par seconde ont été lancées sur le protocole sécurisé HTTPS et non sur le protocole HTTP standard que les enquêteurs ont l’habitude de traiter.

Il est temps de s’intéresser à l’origine de Mantis.

Généalogie de Mantis

Les enquêteurs recherchent des points de concordance entre les 3 derniers indices précédemment trouvés lors de l’enquête. Ils vont faire une étrange découverte… En parcourant les archives, ils constatent des similitudes avec Meris qui exploitait des routeurs et Mirai qui exploitait les vulnérabilités des objets connectés. Depuis la fuite du code source de Mirai, de nombreux variants ont vu le jour, toujours plus sophistiqués.

L’appellation Mantis a été choisie par les enquêteurs en raison de sa filiation présumée avec Meris. Mantis semble une évolution diabolique de Meris et Mirai, avec l’usage, pour la première fois, du protocole HTTPS.

Le mode opératoire de Mantis

Le principe de l’attaque est le suivant :

1. Contaminer :

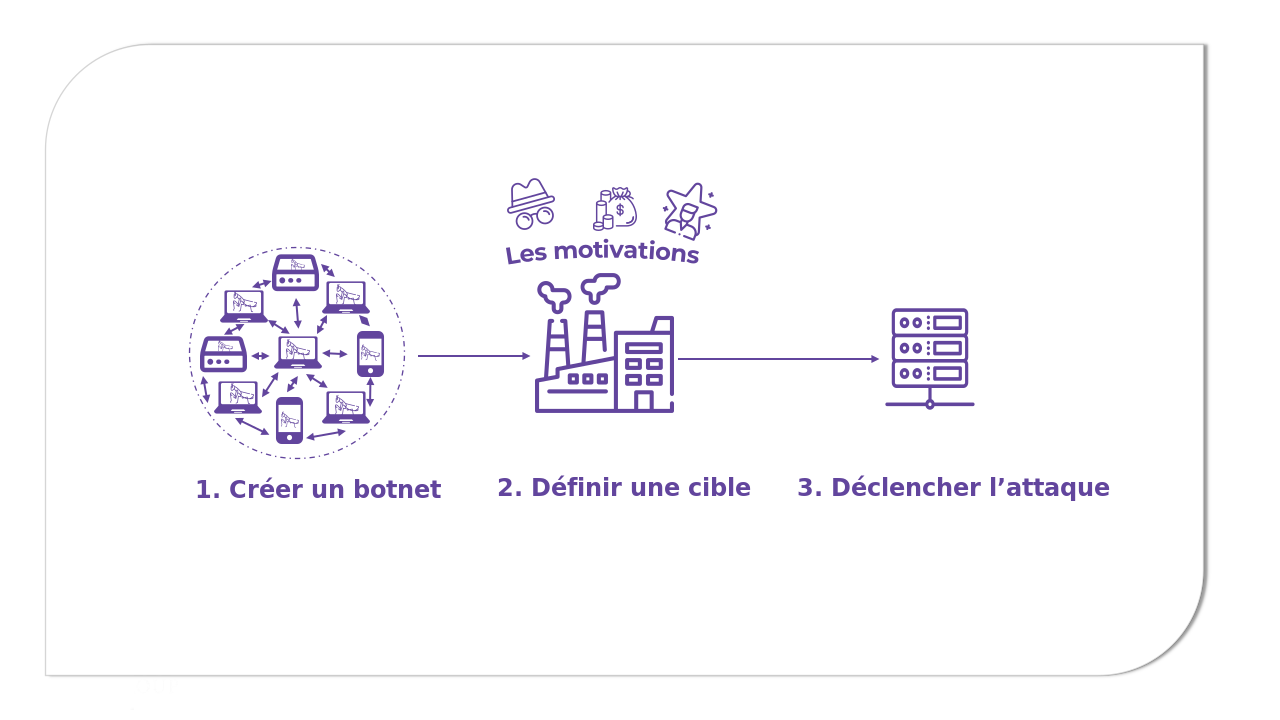

Créer un réseau de machines sous contrôles Mantis identifie, dans un premier temps, à la manière d’un organisme autonome, un parc de machines constitué de téléphones et de serveurs virtuels. Les meilleurs candidats sont ensuite infectés pour créer un réseau d’équipements pirates sous contrôle, appelé Botnet.

2. Définir une cible

L’objectif de Mantis est de réaliser un déni de service sur une cible désignée. Cette cible peut être un opérateur de télécommunications, un site de santé, une institution financière… Les motivations des hackers sont nombreuses : le goût du défi, l’enrichissement, l’espionnage ou l’idéologie. On peut aussi craindre une escalade vers un objectif militaire.

3. Déclencher l’attaque

La cible est sélectionnée. Les hackeurs contrôlent un ensemble de machines corrompues. Il n’y a plus qu’à appuyer sur le bouton pour lancer l’attaque depuis l’ensemble de ces machines.

A ce stade, la motivation de Mantis reste floue : est-il utilisé pour mettre à genoux les infrastructures des états ou bien pour masquer d’autres intentions ? Les experts nous expliquent les moyens utilisés par Mantis pour infecter les équipements ayant assez de puissance pour attaquer le protocole sécurisé HTTPS, via différents vecteurs : des virus, des campagnes de phishing ou encore l’exploitation de failles zero-day.

Afin de mieux visualiser le mode opératoire de Mantis, les experts schématisent les moyens d’action jusqu’au déclenchement d’une attaque ciblée par ce virus.

Conclusion de l’enquête

Notre enquête, maintenant terminée, montre que Mantis est une arme d’un nouveau genre. La première attaque, bien qu’ayant entraîné des conséquences limitées, doit être considérée comme un avertissement. Que se passerait-il, si plusieurs groupes étatiques ou paraétatiques se coalisaient pour lancer un assaut plus massif ? Ce scénario pessimiste est rendu plausible par les tensions géopolitiques actuelles.

Pour contrer Mantis, les experts conseillent donc :

- Protéger les machines…

…En les empêchant d’être enrôlées dans un botnet.

- Sensibiliser les utilisateurs à l’hygiène sécurité…

…En leur apprenant à identifier les tentatives de phishing et à éviter l’installation de malware.

- Protéger les infrastructures…

…En les armant mieux contre les attaques DDoS.

- Organiser la gestion de crise…

…Pour être prêt en cas d’attaque efficace.

L'ensemble des données est issu du blog de Cloudflare : https://blog.cloudflare.com/mantis-botnet/