Le TOP 10 OWASP référence les 10 pratiques les plus couramment utilisées par les hackers pour attaquer les sites web. Ces 10 pratiques couvrent 95% des attaques recensées dans le monde.

En septembre 2021, une nouvelle version a été publiée.

Avec un nombre de cyberattaques en hausse constante, il convient de mieux connaitre les pratiques des hackers pour renforcer nos défenses.

C’est pourquoi la mise à jour de ce guide nous apparait importante afin d’être mieux protégé.

Des attaques toujours plus nombreuses…

Quelques chiffres…

De multiples attaquants

Les attaques prolifèrent. Mais, au fait qui se cache derrière celles-ci ?

De nos jours, il existe de multiples profils de cyberattaquants.

De simples particuliers cherchent à démontrer leurs capacités en se challengeant puis en diffusant leurs exploits. Des groupes de hackers agissent pour des raisons politiques en ciblant des institutions. Enfin certains individus ou groupes pratiquent le vol de connaissances à des fins d'espionnage industriel ou pour extorquer de l’argent.

Des états qui entrent dans le jeu

Récemment, l'usage de Pegasus, (voir l’article précédent, Pegasus un cyber espionnage de masse à travers le monde) a montré que les états eux-mêmes participent au cyber espionnage.

Certains gouvernements de l’Est contrôlent des communautés de hackers comme APT21 ou APT34. Ces communautés, qui agissent comme des pirates à la solde des gouvernements, disposent de moyens considérables ce qui rend les attaques de plus en plus efficaces et de moins en moins détectables.

Une prise de conscience élargie

Selon Pegasus certains chefs d’État, dont le président Français, auraient été piratés. La cybersécurité est devenue depuis 2 ans un enjeu majeur comme le souligne d’ailleurs Emmanuel Macron lors de son discours du 18 février 2021 relatif aux cyberattaques dans les hôpitaux et la stratégie nationale pour la cybersécurité :

"Et ça touche aussi tous les pays. Il faut être très clair : nous sommes parmi les plus avancés dans la réponse et nous sommes tous en train de découvrir ces nouvelles attaques. Certaines sont étatiques et font partie de la nouvelle conflictualité entre Etats. D'autres attaques sont mafieuses. […] "

Source : https://www.vie-publique.fr/discours/278659-emmanuel-macron-18022021-cybersecurite

Une réalité implacable

De nombreuses études montrent une augmentation significative des cybercrimes dans le monde entier.

Selon l'étude du Forrester de 2020, 90 % des entreprises françaises ont connu au moins une cyberattaque ayant eu des répercussions sur leur activité dans les 12 derniers mois.

Ce phénomène ne fait que s’amplifier, selon les chiffres du Sénat le nombre d'attaques au rançongiciel a été multiplié par 4 entre 2020 et 2021.

Préparer la défense !

Oublier la cybersécurité, c'est rouler à 200 km/h à moto sans casque.

Guillaume Poupard, Directeur Général

Agence Nationale de la Sécurité et des Systèmes d'information - ANSSI

La sécurité doit être désormais considérée comme un élément essentiel dans le développement des applications web.

L’approche Security by design est une démarche qui répond à cet enjeu, en plaçant la sécurité au cœur du développement des projets. Les différentes procédures et bonnes pratiques de cette démarche permettent de mieux appréhender les risques cyber pour mieux les contenir.

La résorption des vulnérabilités d'une application web accroit la confidentialité, la disponibilité et l’intégrité des données.

Le TOP 10 OWASP, un outil de défense éprouvé

Présentation de l’OWASP

L'OWASP (Open Web Application Security Project), est une organisation à but non lucratif qui fournit des outils et des recommandations pour la sécurisation des applications Web.

S'appuyant sur de nombreux acteurs, publics comme privés, son guide OWASP TOP 10 référence les 10 attaques les plus fréquentes. Ce TOP 10 permet de couvrir 95% des cyberattaques.

Découvrons le TOP 10 OWASP …

Ce guide liste les 10 principales failles de sécurité affectant les applications.

Il est élaboré à partir des informations fournies par des experts du domaine de la cybersécurité. À partir de ce classement, les entreprises peuvent ainsi se concentrer sur les mesures à mettre en place pour renforcer leurs systèmes et sécuriser leurs applications.

Un peu de vocabulaire pour comprendre les attaques

Pour mieux cerner le sujet, quatre définitions clés permettront de poser les bases de la sécurisation des applications web. Nous avons distingué les concepts relatifs à la zone d’attaque de ceux liés à la zone de défense.

Injection (injection SQL, injection de commandes, injection de scripts ou XSS…) Zone : attaque Mise en œuvre : menace très répandue, car automatisable via des robots Dégât : élevé, allant jusqu’au vol, voire la destruction de données Forme d’attaque lors de laquelle un pirate utilise un morceau de code pour accéder à des informations potentiellement importantes ou confidentielles. |

Rupture de contrôle d'accès (login/password, authentification, identification) Zone : attaque Mise en œuvre : menace répandue, se positionnant sur le point d’entrée des applications Dégât : élevé, attaque qui peut compromettre un système d’information dans sa totalité. Forme d’attaque permettant de récupérer des données confidentielles de manière illégitime. |

Authentification forte d'un utilisateur Zone : défense Mise en œuvre : nécessite des compétences techniques et une organisation adaptée Bénéfice : résilience à l’usurpation d’identité Sécurité se basant sur deux principes différents d’authentification d’un individu. Par exemple le login/password est complété par un contrôle supplémentaire sur un smartphone préalablement enregistré |

La journalisation Zone : défense Mise en œuvre : nécessite des compétences techniques et une organisation adaptée Bénéfice : facilite l’analyse préventive et curative en cas de compromission Enregistre l'ensemble des actions effectuées par les utilisateurs. Le registre constitué permet de - comprendre les tenants et aboutissants en cas d'une cyberattaque;

- déceler des actions malveillantes;

- identifier des connexions suspectes.

|

Etude du guide TOP 10 2021

Quelles sont les différences entre le TOP 10 2017 et le TOP 10 2021 ?

Au fur et à mesure des années le classement des TOP vulnérabilités ne cesse d’évoluer, mais qu'en est-il aujourd'hui ?

L'ancien classement mettait l'accent sur des vulnérabilités précises (les vulnérabilités XSS, XXe, …).

Force est de constater que les attaques se modernisent et suivent les évolutions technologiques.

Le guide a donc évolué en conséquence.

Certaines de ses catégories sont regroupées dans un ensemble plus générique permettant de simplifier le guide :

- A4:2017-XML External Entities (2017) a été ajoutée au type de vulnérabilités A05:2021-Mauvaise configuration de sécurité ;

- A7:2017-Script Cross-Site (XSS) a été ajoutée au type de vulnérabilités A03:2021-Injection ;

- A8:2017:Insecure Deserialization (2017) fait désormais partie du type de vulnérabilités A08:2021-Manque d'intégrité des données et du logiciel.

Ces regroupements, qui vont sembler abscons pour un débutant, permettent aux spécialistes de structurer leur analyse autour d’un nombre fini de catégories.

Quels sont les principales nouveautés du TOP 10 2021 ?

Après 4 années de récolte et d'analyse de données, l’OWASP a publié une nouvelle version du TOP 10 OWASP 2021 en septembre 2021.

De nouveaux contrôles vont renforcer la sécurité des applications web :

- fonctionnement cryptographique;

- mise en place d’une meilleure journalisation;

- vérification approfondie des contrôles d’accès (A07:2021-Identification et authentification de mauvaise qualité).

Trois nouvelles catégories ont été élaborées :

A04:2021-Conception non sécurisée Il s'agit des problématiques de sécurité liées aux défauts de conception. Cette catégorie prend en compte les mauvaises implémentations : - des mécanismes de protection des données ;

- de problèmes de programmation logique ;

- d'affichage de contenus révélant des informations sensibles.

|

A08:2021-Manque d'intégrité des données et du logiciel

Cette catégorie se concentre sur - la mise en place des mises à jour des briques logicielles ;

- la protection des données critiques sans vérifier leur intégrité.

Elle intègre également A8:2017-Désérialisation non sécurisée, issue de l'OWASP TOP 10 2017. |

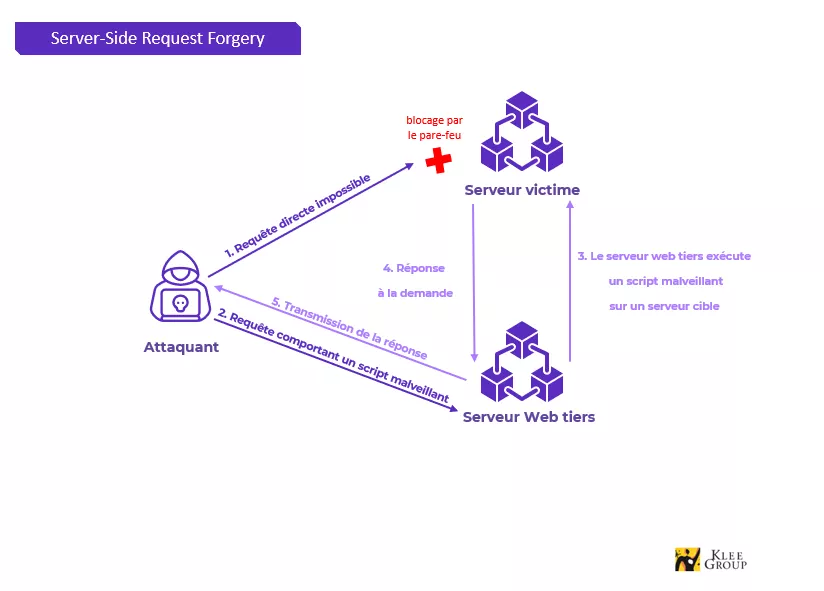

A10:2021-Falsification de requête côté serveur

Plus connue sous le nom de SSRF (Server-Side Request Forgery), cette faille permet à l'attaquant établir une connexion avec des services internes de l'infrastructure de l'organisation via un serveur tiers. |

Quelles sont les conséquences d’un manque d'intégrité des données et du logiciel ?

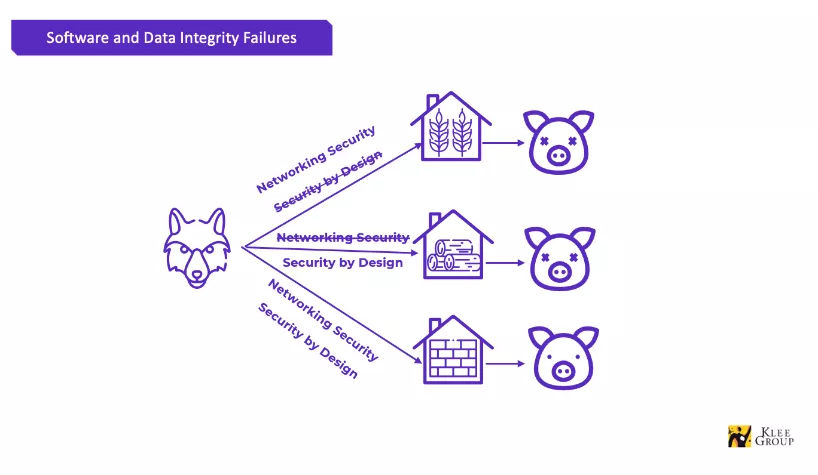

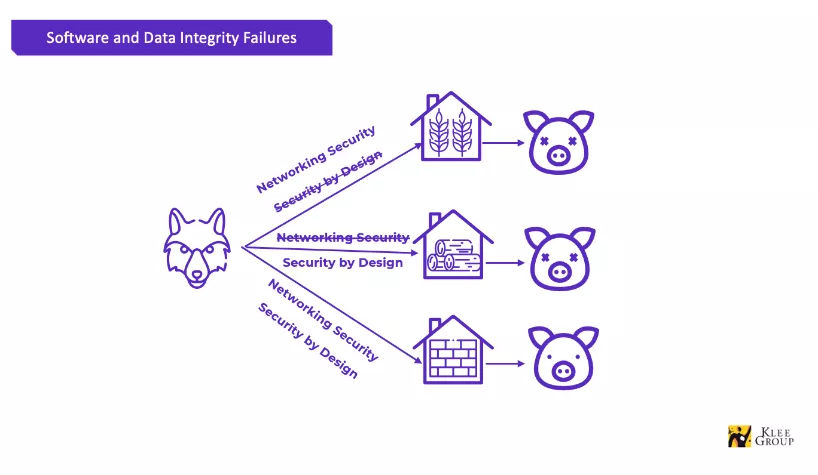

Dans ce schéma l’intégrité des données et du logiciel est représentée par deux éléments :

- La sécurité du réseau comprenant les politiques et les pratiques adoptées pour empêcher et surveiller l’accès, la modification des données d’un réseau informatique.

- Le concept de Security by design comprenant les politiques et les pratiques de renforcement de la sécurité d’une application pendant sa phase de développement.

Telle l’histoire des trois petits cochons, nous pouvons remarquer que les notions de sécurité du réseau et de Security by design sont complémentaires. Si un des concepts n’est pas mis en place alors la sécurité est mise à l’échec. Nous constatons que ces deux notions sont indispensables pour sécuriser efficacement une application.

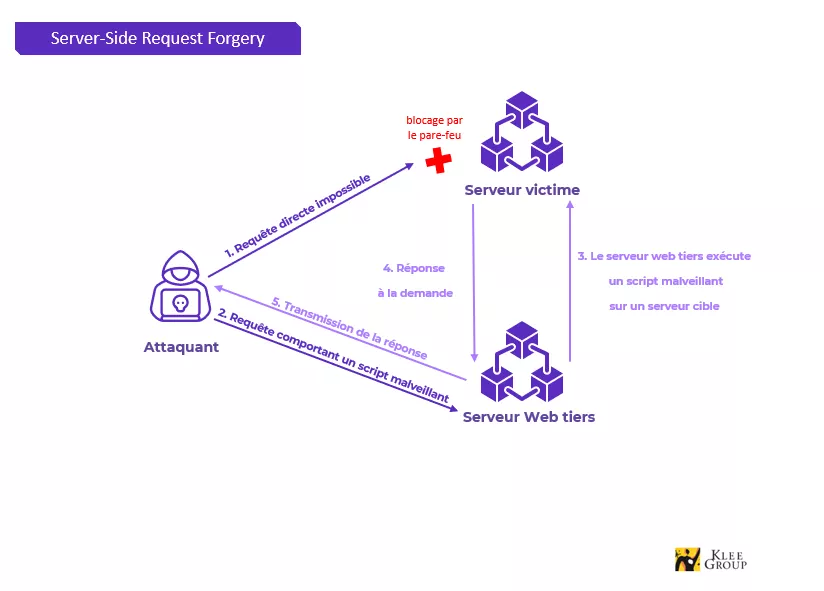

Comment fonctionne une falsification de requête côté serveur ?

Dans cette attaque, le hacker accède à des ressources sensibles en utilisant des serveurs intermédiaires. Regardons comment il procède.

Dans ce schéma, un attaquant veut accéder à une ressource protégée sur un serveur cible qu’on nommera serveur victime (requête n°1). L’attaquant trouve un serveur tiers pouvant communiquer avec le serveur victime pour accéder à la ressource protégée. Le hacker peut ainsi envoyer un script malveillant au serveur tiers (requête n°2). Cette requête est acheminée sur le serveur victime (requête n°3). Le serveur victime exécute la requête émanant du serveur tiers (requête n°4).

Réduisez la menace en utilisant le TOP 10 OWASP !

La sécurité est une bataille sans fin, les cyberattaquants n'arrêtent pas d'affuter leurs épées et font preuve de toujours plus d'ingéniosité pour contourner notre bouclier.

Renforcer nos défenses, c'est :

- mettre en place la sécurité au plus tôt, dès la phase de conception d’une application ;

- suivre le respect des pratiques du TOP 10 OWASP tout au long du projet ;

- prendre en compte les évolutions de sécurité dont celles du TOP 10 OWASP.

La cybersécurité n'est pas un problème nouveau mais les risques se sont renforcés. L'OWASP TOP 10 couvre la majorité des vulnérabilités applicatives actuelles, il est donc un outil indispensable à mettre en place lors des développements. Pour ce faire, nous préconisons l'usage de scanners de vulnérabilités incluant ce référentiel.

Réagissez avant qu'il ne soit trop tard !

80% des attaques peuvent être réduites grâce au TOP 10 OWASP

Pour en apprendre davantage :